2020年7月15日,微软发布了7月份的安全更新。其中,修复了一个 Window DNS Server的远程代码执行漏洞(CVE-2020-1350)。利用该漏洞,未经身份验证的攻击者向目标DNS服务器发送恶意构造的请求,进而在目标系统上执行任意代码。由于该漏洞在Windows DNS Server默认配置下即可触发,无需进行用户交互操作,无需身份认证,存在被利用发起蠕虫攻击的可能。漏洞影响Windows Server 2008以来几乎所有的版本。目前,漏洞利用模块已有公开渠道发布,构成了蠕虫攻击威胁。国家信息安全漏洞共享平台(CNVD)收录了该漏洞(CNVD-2020-40487),对该漏洞综合评级为“高危”。微软公司已发布官方补丁。

国家信息安全漏洞共享平台(CNVD)漏洞详细信息:

https://www.cnvd.org.cn/flaw/show/CNVD-2020-40487

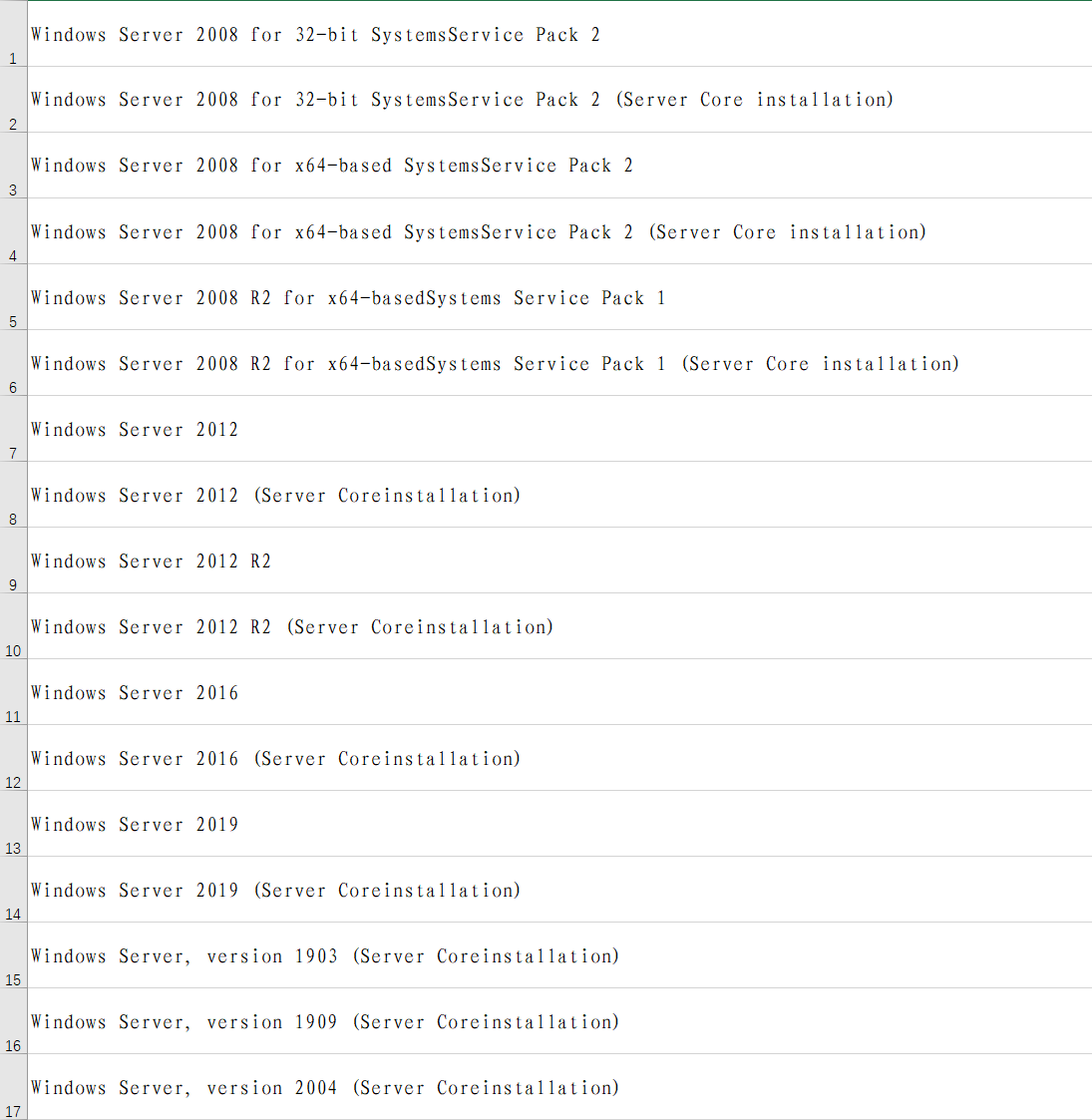

一、漏洞影响范围

漏洞影响的产品版本包括:

二、漏洞处置措施可采取以下措施之一:

(一)参照微软官方建议,安装补丁,升级至最新版本:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350

(二)采取下列临时防护措施:

1、注册表项中添加TcpReceivePacketSize键值:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

DWORD = TcpReceivePacketSize

Value = 0xFF00

2、重新启动DNS服务。